http://www.stopfalszowaniuwyborow.pl/2015/07/faszowanie-wyborow-poprzez-gosowanie-za.html

Szanowni Państwo Koordynatorzy, wolontariusze i sympatycy RKW!

Jeśli dojdzie w Polsce – A TAKIE SĄ ZAPOWIEDZI!!! – do wprowadzenia przed wyborami jesiennymi głosowania za pomocą internetu, to znów ustalenie wyników wyborów odbywać się będzie pomiędzy dotychczasowymi siłami politycznymi i ponad wolą Narodu.

Dojdzie do kolejnego układu pomiędzy tymi, którzy nigdy albo nie chcieli albo jakoś nie potrafili przypilnować wyborów, dojdzie do przedwyborczego układu i porozumienia (tak jak to było do 2014), kto i ile mandatów dostanie tak by przede wszystkim ocalić OKRĄGŁY STÓŁ, czyli majątki pochodzące z rabunku finansów i majątku Polaków i Polski .

Trwa teraz najważniejsze starcie, czy w Polsce dojdzie do REALNYCH zmian, czy też tylko do kosmetycznego przypudrowania „okrągłego stołu”. W tym dziele pudrowania i szminkowania trupa okrągłego stołu uczestniczą już siły, o których od dawna i jawnie wiemy, że są „trzymające władze” ale uczestniczą i są na tę okoliczność hodowane od dawna siły spośród tych środowisk i osób, co do których najmniej byśmy się tego spodziewali.

Rozegra się bój – albo będzie o nowa Polska albo kolejny okrągły stół z jakąś nową, ludzką twarzą – będzie to boj jak za czasów pierwszej Solidarności, o Polskę normalną albo o kuroniowsko-michnikowsko-jaruzelską z socjalizmem o ludzkiej twarzy.

Dlatego nie bądźmy naiwni i niech się nam nie wydaje, że rozbijanie Ruchu Kontroli Wyborów dzieje się spontanicznie i jest jakimś „konfliktem personalnym” – są w to rozbijanie RKW zaangażowane siły specjalne, ktore stoją na straży okrągłego stołu i tego wszytskiego, co sie po nim wydarzyło. Stąd tak ważne by RKW jako Ruch Kontroli Wyborów – Ruch Kontroli Władzy przetrwał tę próbę. Stąd tak ważne by umieć wyciszyć swoją prywatę i własne ego – osoby którym zależy na przyszłości RKW – nawet nie wiadomo jak zasłużeni do tej pory – jeśli rzeczywiście chcą dobra naszej Ojczyzny niech potrafią się wycofać i zrezygnują z własnego ego.

Pozdrawiamy

[cytujemy za:

http://niebezpiecznik.pl/post/naloty-policji-na-domy-internautow-za-opis-falszowania-glosow-w-argentynskich-wyborach/ ]

Klucze prywatne w głębokim ukryciu i fałszowanie protokołów komisji

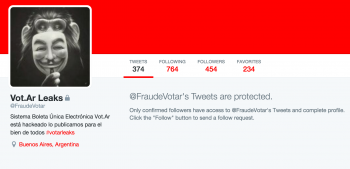

Elektroniczne oddawanie głosów zawsze rodzi pytania co do ewentualnych dziur w oprogramowaniu do głosowania bądź w budowie samych terminali (zazwyczaj zwykły pecet z dotykowym monitorem). Ktoś postanowił więc przyjrzeć się rozwiązaniu produkowanemu przez firmę MSA (Magic Software Argentina), który w tym roku wykorzystany zostanie po raz pierwszy. I udało mu się znaleźć kilka błędów, które opublikował na Twitterze pod nickiem “@FraudeVotar”.

Jednym z wykrytych błędów była możliwość nieautoryzowanego pozyskania kluczy SSL, które pozwalają się podszyć pod stację nadzorującą terminale, obsługiwaną przez daną komisję wyborczą i sporządzającą raporty końcowe. Wystarczył zwykły wget — nie potrzebne było żadne hasło. Klucze przetrzymywano na serwerze HTTP z dostępem dla wszystkich.

W wyniku tego ataku, ktoś mógłby uwierzytelnić własny, fałszywy protokół z głosowania i przesyłać go do centrali wpływając na wynik wyborów lub — w przypadku wielu fałszywych przesyłek — paraliżując pracę systemu. Klucz pozyskać można było ze strony przeznaczonej dla operatorów głosomatów, po prostu go stamtąd ściągając.

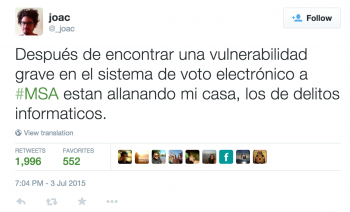

O błędzie tym szerzej na Twitterze rozpisał się jeden z argentyńskich programistów, Joaquín, który także przesłał jego opis do producenta. Wczoraj policja wykonała nalot na jego mieszkanie, rekwirując sprzęt komputerowy:

Głosy można fałszować wprost na terminalu

Ale to nie koniec problemów systemu Vot.ar. Na kilka minut przed startem wyborów kilka osób zademonstrowało jak można przeprogramować wbudowany w terminal chip RFID tak, aby głosując raz, oddać wiele głosów na konkretnego kandydata. Atak można przeprowadzić za pomocą telefonu z NFC wyposażonego w specjalną aplikację. Wyniki zapisane na chipie nie są bowiem porównywane z wynikami głosować elektronicznych.

Opis działania systemu:

The way the system works:

1) You get the ballot from the local authority at the designated place for you to vote.

2) The ballot carries a printed number which lets the authority know that this is in fact the ballot that was handed to you before using the e-voting machine (to prevent ballot swaps).

3) This number is printed in way that by the time you get the ballot in your hands, half of it (horizontally) is kept by the authority. The other half stays in the ballot.

4) You get to the machine (which is in an open space, yeah, Van Eck phreaking), place the ballot near it and pick your vote. The vote gets set in the RFID tag of the ballot. At the same time, the ballot is thermal-printed with your choice. There are doubts about the security measures implemented in the ballots to protect it from long-range RFID readers.

5) You fold the ballot and take it back to the authority. The authority checks that the ballot id is right (with half the number the he or she kept). At that time, you are requested to cut the id completely from the ballot.

6) You insert the ballot in the ballot box.

After the voting process is complete, authorities read the RFID tags of each ballot in the ballot box. The numbers are added up locally by the machine, and a piece of paper is printed with the count. At the same time, a technician is tasked with sending the count through a secure channel (SSL certs) to the main computing center.

Wyciek kodu źródłowego systemu i kłamstwa władz

Błędów może być więcej. W internecie już tydzień temu pojawił się kod źródłowy oprogramowania Vot.ar. Nie wiadomo jak został pozyskany, ale “społecznościowa” analiza wykazuje kolejne dziury — m.in. błędy typu RCE.

Warto też zadać pytanie, na jakiej architekturze umieszczono ten kod. Władze uspokajały, że terminale to po prostu “drukarki bez żadnej pamięci”, ale badacze wykazali, że to zwykłe PC z Ubuntu i odblokowanymi portami USB oraz VGA.

Władze zleciły też test systemu pracownikom miejscowego uniwersytetu. Ich raport nie wykrył żadnej z powyższych usterek…

Czasami lepiej nie zgłaszać dziur producentom…

Powyższa historia pokazuje, że czasem lepiej nie zgłaszać błędów bezpieczeństwa producentowi. Zamiast podziękowań można bowiem stracić swój sprzęt komputerowy w policyjnym nalocie. Nawet jeśli nie jest się odkrywcą błędów, a jedynie “posłańcem”…

Z ciekawością czekamy na dalszy rozwój sytuacji. Być może władze wiedzą coś więcej niż internet i Joaquin w swoim zgłoszeniu domagał się “zapłaty” za fatygę lub policja znalazła powiązanie pomiędzy nim a tajemniczym odkrywcą błedu?

Brak zaufania do elektronicznych wyborów

Co do samych wyborów elektronicznych, jak widać, nie tylko w Polsce nie do końca sprawdza się takie podejście. W Buenos Aires na jaw wyszedł brak odpowiednich kompetencji, brak dokumentacji i brak testów bezpieczeństwa przed dopuszczeniem systemu do wyborów. Ale przynajmniej oni zdążyli na czas…

Nawet jeśli przyjmiemy, że system do e-głosowania jest wolny od błędów, to i tak ludzie nie będą mu ufać. Jest to zrozumiałe — każdy może być mężem zaufania w obecnych komisjach wyborczych, korzystających z kartek i długopisów — bo każdy rozumie zasadę ich działania. Niestety, jeśli komisje zaczynają korzystać z “urządzeń”, do ich nadzoru potrzebna jest wykwalifikowana kadra, która nie tylko rozumie jak dokładnie działa dane urządzenie, ale potrafi wyjaśnić pojawiające się niekiedy błędy jako skutki np. wahnięcia napięć, infekcji wirusem, brakiem dostępu do sieci, awarią konkretnego podzespołu…

P.S. Ponieważ nie znamy hiszpańskiego na zadowalającym poziomie, tekst został oparty na tłumaczeniach. Jeśli coś wymaga korekty, dajcie znać.

Przeczytaj także: